Empresa chinesa de antivírus fez parte do ataque à ‘cadeia de suprimentos’ do APT41

O Departamento de Justiça dos Estados Unidos indiciou nesta semana sete cidadãos chineses por uma onda de hackers de uma década que teve como alvo mais de 100 empresas de jogos online e de alta tecnologia.

O governo alega que os homens usaram e-mails de phishing com malware e ataques à “cadeia de suprimentos” para roubar dados de empresas e seus clientes. Um dos supostos hackers foi identificado pela primeira vez aqui em 2012 como proprietário de uma empresa chinesa de antivírus.

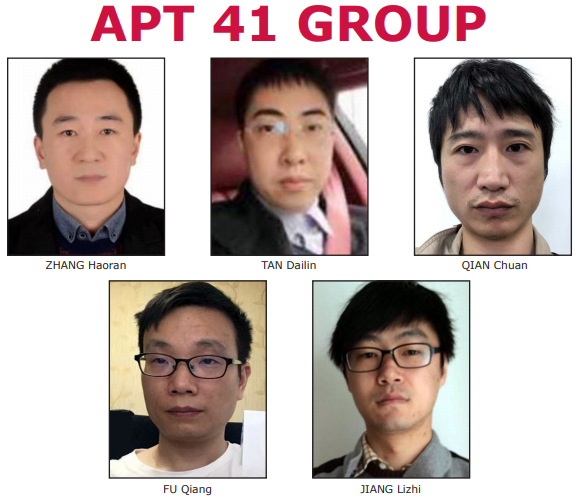

Imagem: FBI

Documentos de cobrança afirmam que os sete homens fazem parte de um grupo de hackers conhecido como “ APT41 ,” “ Barium ”, “ Winnti ”, “ Wicked Panda ” e “ Wicked Spider ”. Uma vez dentro da organização-alvo, os hackers roubaram o código-fonte, os certificados de assinatura do código do software, os dados da conta do cliente e outras informações que poderiam usar ou revender.

As atividades do APT41 vão desde meados dos anos 2000 até os dias atuais. No início deste ano, por exemplo, o grupo estava vinculado a uma campanha de malware particularmente agressiva que explorou vulnerabilidades recentes em produtos de rede amplamente usados, incluindo falhas em roteadores Cisco e D-Link , bem como dispositivos Citrix e Pulse VPN. A empresa de segurança FireEye apelidou essa blitz de hackers de “uma das campanhas mais amplas de um ator de espionagem cibernética chinês que observamos nos últimos anos”.

O governo alega que o grupo monetizou seu acesso ilícito ao implantar ferramentas de ransomware e “ criptojacking ” (usando sistemas comprometidos para minerar criptomoedas como Bitcoin). Além disso, a gangue visava empresas de videogame e seus clientes em uma tentativa de roubar itens digitais de valor que poderiam ser revendidos, como pontos, poderes e outros itens que poderiam ser usados para melhorar a experiência de jogo.

O APT41 era conhecido por esconder seu malware dentro de currículos falsos que eram enviados aos alvos. Ele também implantou ataques mais complexos à cadeia de suprimentos, nos quais eles invadiam uma empresa de software e modificavam o código com malware.

“A empresa de software vítima – sem saber das mudanças em seu produto, iria subsequentemente distribuir o software modificado para seus clientes terceirizados, que foram enganados para instalar código de software malicioso em seus próprios computadores”, explicam as acusações.

Embora os vários documentos de cobrança divulgados neste caso não o mencionem per se, está claro que os membros deste grupo também favoreciam outra forma de ataques à cadeia de suprimentos – esconder seu malware dentro de ferramentas comerciais que eles criaram e anunciaram como software de segurança legítimo e utilitários de PC .

Um dos homens indiciados como parte do APT41 – agora com 35 anos, Tan DaiLin – foi o assunto de uma história do KrebsOnSecurity de 2012 que buscava lançar luz sobre um produto antivírus chinês comercializado como Anvisoft . Na época, o produto estava na “lista branca” ou marcado como seguro por fornecedores de antivírus concorrentes mais estabelecidos, embora a empresa parecesse indiferente às reclamações dos usuários e às perguntas sobre sua liderança e origens.

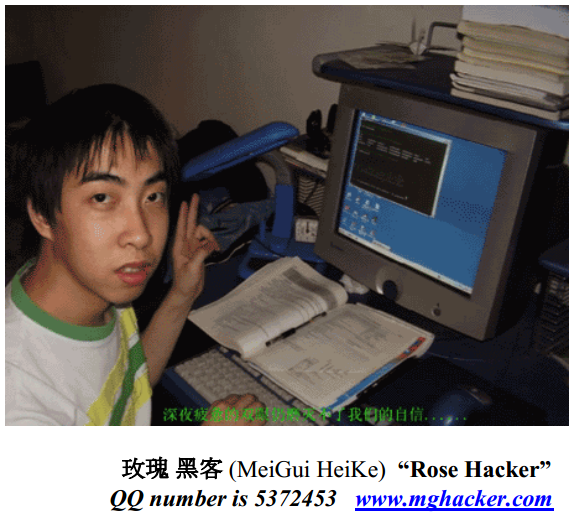

Tan DaiLin, também conhecido como “Wicked Rose”, em sua juventude. Imagem: iDefense

A Anvisoft afirmava estar sediada na Califórnia e no Canadá, mas uma pesquisa sobre o nome da empresa revelou registros de registro de marca que colocaram a Anvisoft na zona de alta tecnologia de Chengdu, na província de Sichuan, na China.

Uma análise dos registros de registro do site da Anvisoft mostrou que o domínio da empresa foi originalmente criado por Tan DaiLin, um infame hacker chinês que usava os pseudônimos “Wicked Rose” e “Withered Rose”. Na época da história, DaiLin tinha 28 anos.

Essa história citou um relatório de 2007 (PDF) da iDefense , que detalhou o papel da DaiLin como líder de uma equipe de hackers patrocinada pelo estado, quatro homens, chamada NCPH (abreviação de Network Crack Program Hacker). De acordo com a iDefense, em 2006 o grupo foi responsável pela criação de um rootkit que se aproveitou de uma vulnerabilidade de dia zero no Microsoft Word e foi usado em ataques a “uma grande entidade DoD” nos EUA.

“A Wicked Rose e o grupo de hackers NCPH estão envolvidos em vários ataques baseados no Office ao longo de um período de dois anos”, afirmou o relatório iDefense.

Quando fiz a primeira varredura da Anvisoft no Virustotal.com em 2012, nenhum dos produtos antivírus detectou como suspeito ou malicioso. Mas nos dias que se seguiram, vários produtos antivírus começaram a sinalizá-lo por agrupar pelo menos dois programas de cavalos de tróia projetados para roubar senhas de várias plataformas de jogos online.

Analistas de segurança e promotores americanos dizem que o APT41 operava a partir de uma empresa chinesa chamada Chengdu 404, que supostamente era uma empresa de tecnologia de rede, mas que servia de fachada legal para as atividades ilegais do grupo de hackers, e que Chengdu 404 usava sua rede global de sistemas comprometidos como um tipo de rede para obter informações que possam ser úteis para o Partido Comunista Chinês.

Escritórios da Chengdu404 na China. Imagem: DOJ.

“CHENGDU 404 desenvolveu um produto de ‘big data’ denominado ‘ SonarX ‘ , que foi descrito … como um ‘Sistema de Avaliação de Risco de Informação’”, diz a acusação do governo. “SonarX serviu como um repositório facilmente pesquisável para dados de mídia social que anteriormente eram obtidos por CHENGDU 404.”

O grupo supostamente usou o SonarX para procurar indivíduos ligados a vários movimentos de democracia e independência de Hong Kong e bisbilhotar um meio de comunicação apoiado pelos EUA que publicou histórias examinando o tratamento do governo chinês ao povo uigur que vivia na região de Xinjian .

Conforme observado pelo TechCrunch, depois que as acusações foram feitas, os promotores disseram que obtiveram mandados para apreender sites, domínios e servidores associados às operações do grupo, efetivamente fechando-os e dificultando suas operações.

“Os supostos hackers ainda estão na China, mas as alegações servem como um esforço de ‘nome e vergonha’ empregado pelo Departamento de Justiça nos últimos anos contra ciberataques apoiados pelo estado”, escreveu Zack Whittaker do TechCrunch.

Fonte: https://krebsonsecurity.com/2020/09/chinese-antivirus-firm-was-part-of-apt41-supply-chain-attack/