Campanha de e-mail ‘Salfram’ espalha malware para empresas

Criptografador especializado do usuário de invasores para ocultar códigos maliciosos

Uma campanha de e-mail malicioso recentemente descoberta está entregando às empresas vários tipos de malware, incluindo um cavalo de Tróia projetado para roubar credenciais bancárias e outras informações financeiras, de acordo com um relatório de pesquisa da Cisco Talos .

Esta campanha de e-mail, que começou em janeiro e continua ativa, também usa várias técnicas para escapar da detecção e maximizar sua eficácia, de acordo com o relatório.

Por exemplo, a campanha usa um crypter projetado para alterar o código malicioso para dificultar a detecção das ferramentas de segurança. E os agentes de ameaças por trás dessa campanha estão tirando proveito de plataformas de hospedagem legítimas, como o Google Drive, para ocultar arquivos maliciosos projetados para entregar malware a dispositivos comprometidos.

Os pesquisadores do Cisco Talos notaram que todas as variantes do malware usadas nesta campanha continham o mesmo valor de string no código – os analistas o chamaram de Salfram – que permitiu aos pesquisadores rastrear os ataques.

Os e-mails são usados para entregar vários tipos de malware, incluindo Gozi ISFB, ZLoader, SmokeLoader, Oski, AveMaria e versões maliciosas do Cobalt Strike – uma ferramenta de teste de penetração legítima, de acordo com o relatório. O malware inclui Trojans projetados para roubar credenciais bancárias.

“A lista diversificada de famílias de malware distribuídas por adversários cria uma variedade de riscos para as organizações que devem ser considerados pelos defensores responsáveis pela segurança dos ambientes corporativos”, observa o relatório. “Essas campanhas e o refinamento das [táticas, técnicas e procedimentos] usados provavelmente continuarão no futuro previsível.”

Campanha de Email

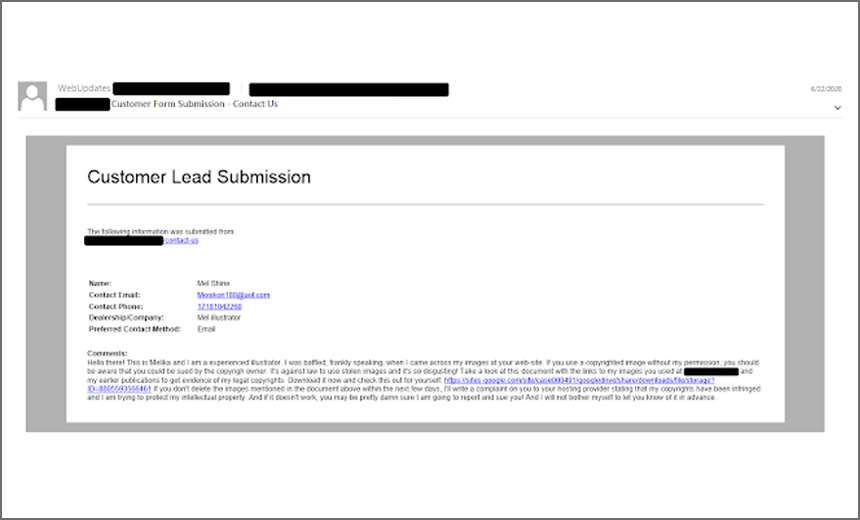

Os atores da ameaça inicialmente visam as organizações, aproveitando os formulários de contato normalmente presentes nos sites, observa o relatório.

Em seus e-mails iniciais enviados por meio desses formulários, os atores da ameaça levantam questões sobre violações de direitos autorais relacionadas a certas imagens postadas no site da organização vítima. Os atacantes então incorporam um URL dentro dessa mensagem e pedem que a vítima clique nele, observa o relatório.

Quando a vítima clica neste link, ela é direcionada a um documento malicioso do Microsoft Word que está hospedado no Google Drive. Quando aberto, este documento habilita macros que baixam o malware para o dispositivo comprometido, descobriram os pesquisadores.

“O uso de uma plataforma web legítima para hospedar o conteúdo malicioso pode fornecer outra maneira para o invasor escapar de várias proteções que podem ser implantadas nos ambientes que eles têm como alvo”, de acordo com o relatório.

Ao longo da campanha, os tipos de malware usados pelos agentes da ameaça variam, mas parece que os agentes da ameaça sempre adicionam o mesmo crypter à carga útil para ajudar a ofuscar o conteúdo malicioso e tornar a análise mais difícil, dizem os pesquisadores.

“O crypter usado nessas campanhas está passando por um desenvolvimento ativo e melhorias para ofuscar o conteúdo das cargas de malware”, observa o relatório.

Ataques usando malware

Dos malwares implantados nesta campanha de email malicioso, ZLoader e Gozi ISFB são os mais amplamente distribuídos, de acordo com o relatório.

O ZLoader, que é descendente do malware bancário Zeus, está em uso por cibercriminosos desde dezembro de 2019. O malware foi incluído em e-mails enviados por vários grupos criminosos que tentam atrair vítimas usando uma variedade de temas, incluindo testes COVID-19 e prevenção de golpes relacionados à pandemia, de acordo com a empresa de segurança Proofpoint.

Em maio, a Proofpoint rastreou mais de 100 campanhas que distribuíram malware bancário ZLoader nos EUA, Canadá, Alemanha, Polônia e Austrália (consulte: ZLoader Banking Malware Resurfaces ).

Gozi ISFB, que também é conhecido como Ursnif e Dreambot, é projetado para roubar senhas e credenciais das vítimas – com foco particular nos setores bancário e financeiro.

Em agosto de 2019, pesquisadores da Fortinet descobriram uma nova variante do cavalo de Troia Ursnif que tentava roubar senhas bancárias e outras credenciais depois de serem distribuídas por meio de documentos infectados do Microsoft Word (consulte: Nova variante Ursnif se espalha por meio de documentos Word infectados ).

Em março de 2019, pesquisadores de segurança da Cybereason descobriram uma variante do malware Ursnif que tinha como alvo clientes de bancos que falam japonês (consulte: Variante de cavalo de Troia Ursnif Banking rouba mais do que dados financeiros ).

Fonte: https://www.govinfosecurity.com/salfram-email-campaign-spreads-malware-to-businesses-a-14948