O sucesso de Magecart abre caminho para ‘sniffers’ de cartão de crédito

Os sucessos do Magecart levaram os agentes de ameaças a anunciar ativamente “farejadores” que podem ser injetados em sites de comércio eletrônico para vazar os cartões de pagamento.

O grupo de ameaças Magecart tem dominado as manchetes por seu uso de código JavaScript malicioso, que é injetado em sites de e-commerce para roubar dados de cartão de pagamento do cliente. Mas uma nova pesquisa aponta para uma indústria crescente em fóruns clandestinos onde os chamados “sniffers” estão sendo anunciados, vendidos e atualizados regularmente.

A nova pesquisa, compartilhada exclusivamente com o Threatpost, mostra uma série de grupos de ameaças que nos últimos seis meses foram monitorados continuamente, desenvolvendo e anunciando sniffers de pagamento personalizados que são atualizados regularmente, contêm vários recursos e estão disponíveis para compra ou aluguel – tornando isso tipo de ataque baseado na web mais prontamente disponível para cibercriminosos de todos os calibres, de atores sofisticados a script kiddies.

“A maior conclusão é que existe um mercado, exigido pelos cibercriminosos, para que os agentes de ameaças anunciem variantes de sniffer personalizadas para conduzir ataques contra sites de comércio eletrônico por meio de injeção maliciosa de JavaScript”, disseram pesquisadores da Recorded Future ao Threatpost, na quinta-feira. “Esses sniffers personalizados contêm várias funções e são atualizados regularmente para derrotar os aprimoramentos de segurança.”

Sniffers são códigos maliciosos (geralmente JavaScript) que são injetados nos sistemas de pagamento de sites por meio de ataques XSS e outros. Eles são projetados para roubar números de cartão de pagamento, valores de verificação de cartão (o número de três ou quatro dígitos no verso dos cartões de crédito) e outras informações de identificação pessoal (PII), como nomes.

O grupo Magecart obteve amplo sucesso no uso dessas ferramentas, com alvos como a Ticketmaster, British Airways e outras marcas sob seu comando. Os sucessos dos ataques relacionados ao Magecart também estão associados ao aumento de compradores online devido à pandemia de COVID-19 e às comunicações móveis. Esses fatores estão estimulando os invasores a recorrer a ataques baseados na web para desviar informações de cartão de crédito no ano passado, disseram os pesquisadores.

Em meio a tudo isso, vários atores de ameaças surgiram em cena oferecendo variantes de farejadores personalizados. Eles contêm vários recursos e funcionalidades, incluindo interfaces fáceis de usar, bem como a capacidade de organizar dados comprometidos em formatos digeríveis, excluir dados de cartão de pagamento recorrentes, extrair PII e eliminar configurações de antivírus, disseram os pesquisadores.

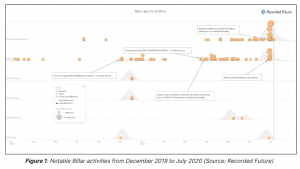

Um desses atores ameaçadores que fala russo atualmente está causando ondas se chama “Billar”, que criou e é o único designer de um farejador de cartão de pagamento chamado “Mr.SNIFFA”. Este sniffer foi lançado pela primeira vez no Exploit Forum em 3 de dezembro de 2019 e atualmente está sendo anunciado por cerca de US $ 3.000. O pacote inclui uma maneira única de receber, implementar e executar código de malware, transferência de dados ofuscados entre navegadores, um painel de administração que possui a capacidade de derrotar ataques de força bruta e DDoS e suporte 24 horas por dia, 7 dias por semana e flexibilidade para as necessidades do cliente.

Outro grupo de malfeitores, que usa o monikor Sochi, apregoa uma variante JS sniffer chamada “Inter”, que está ativa em fóruns como Exploit, Verified e Club2CRD desde dezembro de 2018. Inter é descrito como um “sniffer universal” projetado para roubar dados de pagamento CNP de plataformas de pagamento (particularmente Magento, OpenCart e OsCommerce) e sites que usam iframes ou processadores de pagamento de terceiros. Sochi vende licenças para o Inter por cerca de US $ 1.000. Essas compras incluem a carga útil do sniffer, manual do usuário, atendimento ao cliente 24 horas por dia, 7 dias por semana, painel de administração gratuito e atualizações que o tornam indetectável para o software antivírus.

Embora os pesquisadores não tenham identificado evidências desses agentes de ameaça usando ou vendendo dados de cartão comprometidos que foram recuperados de seus sniffers personalizados, “dado que o objetivo dos sniffers é roubar informações de cartão de pagamento e que a informação só tem valor se for monetizada, é muito provavelmente as informações do cartão devem ter sido vendidas ou usadas para comprar produtos online que são revendidos ”, disseram.

Os ataques de roubo de cartão de crédito pela web continuaram no ano passado. Pesquisadores no início de 2020 identificaram uma campanha de skimming de cartão de crédito que estava ativa desde meados de abril, visando sites baseados em ASP.NET executados em servidores Microsoft Internet Information Services (IIS). Outro skimmer foi observado em abril do Grupo Magecart que estava coletando dados de cartões de pagamento de 19 sites diferentes de vítimas.

“Devido a vários vetores de ataque que os agentes de ameaças podem usar para injetar código JS malicioso, bem como os sucessos financeiros publicamente conhecidos associados a ataques Magecart, os agentes de ameaças provavelmente não só continuarão a visar sistemas de processo de pagamento em sites vulneráveis, mas também continuarão para desenvolver e vender farejadores customizados que são capazes de frustrar medidas de segurança e alertas atualizados ”, disseram os pesquisadores. “Fontes obscuras da web (fóruns, mercados e mensageiros criptografados) continuarão a servir como pontes entre os agentes de ameaças e os clientes no futuro previsível.”