O cavalo de Troia QakBot Banking voltou com novos truques sorrateiros para roubar seu dinheiro

O cavalo de Troia QakBot Banking voltou com novos truques sorrateiros para roubar seu dinheiro

Em uma análise divulgada pela Check Point Research hoje, a última onda de atividade do Qbot parece ter se encaixado com o retorno do Emotet – outro malware baseado em e-mail por trás de várias campanhas de spam impulsionadas por botnet e ataques de ransomware – no mês passado, com a nova amostra capaz de reunir secretamente todos os tópicos de e-mail do cliente Outlook da vítima e usá-los para campanhas de spam posteriores.

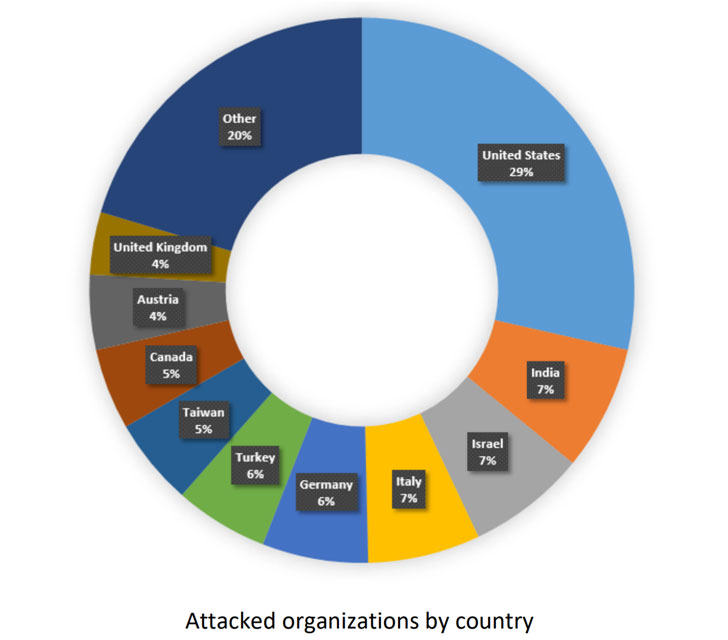

“Hoje em dia, o Qbot é muito mais perigoso do que era antes – ele tem uma campanha ativa de malspam que infecta organizações e consegue usar uma infraestrutura de infecção de ‘terceiros’ como a Emotet para espalhar a ameaça ainda mais”, disse a empresa de segurança cibernética .

Usando threads de e-mail sequestrados como iscas

Documentado pela primeira vez em 2008, o Qbot (também conhecido como QuakBot, QakBot ou Pinkslipbot) evoluiu ao longo dos anos de um ladrão de informações para um “canivete suíço”, adepto de entregar outros tipos de malware, incluindo Prolock ransomware , e até mesmo conectar-se remotamente a um alvo Sistema Windows para realizar transações bancárias a partir do endereço IP da vítima.

Os invasores geralmente infectam as vítimas usando técnicas de phishing para atrair as vítimas para sites que usam exploits para injetar Qbot por meio de um conta-gotas.

Uma ofensiva de malspam observada pelo F5 Labs em junho descobriu que o malware estava equipado com técnicas de detecção e evasão de pesquisa com o objetivo de escapar de exames forenses. Então, na semana passada, Morphisec descompactou uma amostra Qbot que veio com dois novos métodos projetados para contornar o desarmamento e reconstrução de conteúdo (CDR) e sistemas de detecção e resposta de endpoint (EDR).

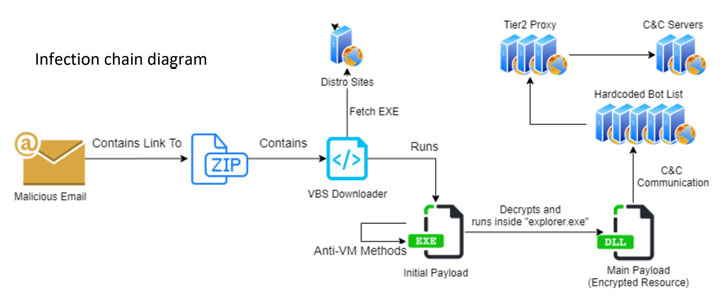

A cadeia de infecção detalhada pela Check Point segue um padrão semelhante.

A primeira etapa começa com um e-mail de phishing especialmente criado contendo um arquivo ZIP anexado ou um link para um arquivo ZIP que inclui um Visual Basic Script (VBS) malicioso, que então segue para baixar cargas adicionais responsáveis por manter um canal de comunicação adequado com um invasor – servidor controlado e execução dos comandos recebidos.

Notavelmente, os e-mails de phishing enviados às organizações visadas, que assumem a forma de iscas COVID-19, lembretes de pagamento de impostos e recrutamento de empregos, não apenas incluem o conteúdo malicioso, mas também são inseridos com threads de e-mail arquivados entre as duas partes para emprestar um ar de credibilidade.

Para conseguir isso, as conversas são reunidas de antemão usando um módulo coletor de email que extrai todos os threads de email do cliente Outlook da vítima e os carrega para um servidor remoto codificado.

Além da embalagem componentes para pegar senhas, cookies do navegador, e injetar código JavaScript em sites bancários, os operadores Qbot lançado como muitos como 15 versões do malware desde o início do ano, com a última versão conhecida lançado em 7 de agosto

que é mais , Qbot vem com um plug-in hVNC que torna possível controlar a máquina da vítima por meio de uma conexão VNC remota.

“Um operador externo pode realizar transações bancárias sem o conhecimento do usuário, mesmo quando ele está conectado ao computador”, observou a Check Point. “O módulo compartilha uma alta porcentagem de código com módulos semelhantes, como o hVNC do TrickBot.”

De uma máquina infectada para um servidor de controle

Isso não é tudo. O Qbot também é equipado com um mecanismo separado para recrutar as máquinas comprometidas em um botnet, fazendo uso de um módulo proxy que permite que a máquina infectada seja usada como um servidor de controle.

Com o Qbot sequestrando threads de email legítimos para espalhar o malware, é essencial que os usuários monitorem seus emails em busca de ataques de phishing, mesmo nos casos em que parecem vir de uma fonte confiável.

“Nossa pesquisa mostra como formas mais antigas de malware podem ser atualizadas com novos recursos para torná-los uma ameaça perigosa e persistente”, disse Yaniv Balmas, da Check Point Research. “Os agentes de ameaças por trás do Qbot estão investindo pesadamente em seu desenvolvimento para permitir o roubo de dados em grande escala de organizações e indivíduos.”

“Vimos campanhas ativas de malspam distribuindo o Qbot diretamente, bem como o uso de infraestruturas de infecção de terceiros como a da Emotet para espalhar a ameaça ainda mais”, acrescentou Balmas.

Fonte: https://thehackernews.com/2020/08/qakbot-banking-trojan.html